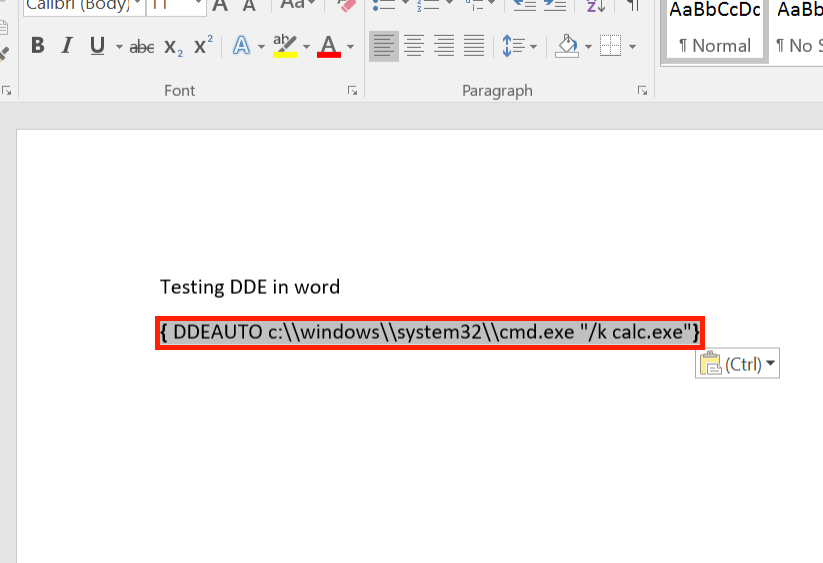

Triviális kódfuttatási lehetőséget találtak a Microsoft Word-ben, melynek segítségével a megnyíló Word dokumentumból makrók nélkül lehet kódot futtatni – jelentették be a SensePost kutatói. A sérülékenység a Microsoft adatcserét támogató DDE (Dynamics Data Exchange) protokollból ered. Az alkalmazás normál működés esetében a DDE-n keresztül tesz elérhetővé adatokat más Microsoft alkalmazások számára. A SensePost kutatói emellett egyéb „nem kívánt” felhasználási lehetőséget is találtak, mégpedig, hogy a DDE utasítás beilleszthető a Word dokumentumba, mint dokumentum mező.

Azonnal lefut a sérülékenység

Ha mezőként illesztjük be a DDE utasítást, akkor az a Word dokumentum megnyitásakor azonnal frissül (lefut). A kódfuttatás annak ellenére megtörténik, hogy nincs figyelmeztetés, hiszen a dokumentum nem tartalmaz makrókat.

Szerencsére a Word kéri a felhasználó jóváhagyását a mező frissítésére – tehát ebben az esetben is szükség van a felhasználó interakciójára a sikeres támadáshoz. Azonban a makró engedélyeztetés és a dinamikus mező frissítési engedélye között jelentős különbség van. A makró sok esetben megszólaltatja a felhasználó fejében a vészcsengőt (jó esetben). A mező frissítése viszont még nem feltétlen ébreszt gyanút a felhasználóban.

Az olyan esetekben, ahol az alkalmazás figyelmeztet egy bizonyos kód lefuttatására (ahogy ebben az esetben is teszi), kétszer is ellenőrizni kell a dokumentum forrását. Előfordulhat, hogy ilyen esetekben legtöbbször a vírusirtók sem figyelmeztetnek a támadó kódok futására.

További információk a kiberblogon.

Comments are closed.